摘 要:目前,物联网技术还处于发展初期,但是已呈现出快速发展的趋势。作为一个新事物,解决隐私和安全问题将成为物联网能否被社会接受的关键。本文主要对基于物联网的隐私保护和信息安全增强模型进行了框架分析,并提出以下解决方案:(1)当请求被转发到数据更新模块时,数据更新模块需要根据请求的类型确定在存储层和可信第三方上执行哪些操作。(2)发送相应的操作指令,因为认证模块负责验证操作,临时数据管理模块负责对最近更新的数据进行分组。(3)对监控存储层中每个数据包的剩余数据量以及额外伪造数据进行定时恢复。然而,物联网技术还处在不断发展的过程中,许多新的安全问题需要继续研究和讨论。

中图分类号:TP391.44;TN915.08 文献标识码:A 文章编号:2096-4706(2018)09-0158-05

Abstract:At present,the technology of the internet of things is still in the early stage of development,but it has shown a trend of rapid development. As a new thing,solving the problem of privacy and security will be the key to whether the internet of things can be accepted by the society. In this paper,the author makes a framework analysis of privacy protection and information security enhancement model based on internet of things. In this paper,we propose the solution from the following aspects.(1)When the request is forwarded to the data update module,the data update module needs to determine which operations are performed on the storage layer and trusted third parties based on the type of request.(2)Send the corresponding operation instructions,because the authentication module is responsible for the verification operation,the temporary data management module is responsible for the latest update of the data grouping.(3)Surveillance on the remaining data volume of each packet in the storage layer,timing recovery of extra forgery data. However,the technology of the internet of things is still developing,and there are still many new security problems that we need to continue to study and discuss.

Keywords:communication technology;internet of things;information security;system architecture

0 引 言

近年来,随着经济和社会的发展,信息和通信技术也在以前所未有的速度不断发展着,特别是以智能手机为代表的智能终端和无线通信技术正在迅速地进入我们的生活。在这个大环境中,物联网技术应运而生。虽然物联网技术对我们的生活来说很是方便,但它本身存在很多挑战。任何信息系统都会面临各种安全问题,物联网系统也不例外。由于物联网的开放性,它更容易受到各种安全威胁的影响。另外,因为物联网技术还处于起步阶段,所以还存在很多问题,尤其是安全问题。如果安全问题无法解决,物联网技术的推广将面临很大的阻力。

目前,在信息安全风险管理领域,风险评估方法的研究已经开展了很长时间,大量的定性定量和定量定性评估方法已经出现,同时也有更多的信息系统风险评估和风险评估方法可供选择。信息系统安全技术不能完全单独解决,因为其解决方案涉及到政策法规管理标准技术等多个方面,例如任何单一级别的安全措施都有可能为其提供全方位的、真实的安全信息系统,安全问题更应该站在系统工程的角度上去考虑,这对系统工程信息的安全风险评估是非常重要的,这也是信息系统安全的基础和前提。

在描述模型的安全目标之前,给出了以下定义:

(1)完整性:保护信息资产免受修改或损坏的权利,包括不可否认性、真实性和占有权,以及获取和使用的验证性,一般安全审计的完整性。

(2)可用性:确保及时、可靠地访问和使用信息和信息资源;在面对各种攻击或错误的情况和信息条件下,服务信息资源将继续提供核心服务,并能够快速恢复所有服务。

(3)信息资产:是指对信息系统和组织或单位的信息有价值的任何东西,包括有形资产或硬件(如计算机硬件、通信设施、建筑物),信息或数据(如文件、数据库),软件,生产产品或提供基本服务的能力,人员和无形资产(如声誉、图像)。

风险分析和评估的系统是为了更好地了解当前风险评估系统,这些风险可能将导致安全威胁,并对信息系统建立的安全策略的造成影响,通过第三方权威机构或国际机构的评估认证为其安全运行提供依据,同时还为用户提供信息技术产品,增强产品单位系统的可靠性和核心的竞争力。在此基础上,本文介绍了物联网系统的隐私保护和常规信息安全增强模型,并进行技术和应用的相关讨论。如图1所示。

1 物联网和信息安全概述

1.1 物联网系统的体系结构和组织

物联网的体系结构是一种“统一的形式或结构”。对于物联网计算系统,这种统一形式或系统结构可以表示为系统组件与系统设计的过程和概念原理之间的关联。构建物理网络体系结构最重要的过程是从各种应用程序需求中进行选择,然后为相应的需求构建系统组件,甚至包括各个组件之间的组织关系,一般可以从多个角度的系统组件及其相关性中进行选择,例如模型视角、功能视角和过程透视图。

物联网系统的体系结构和组织,如图2所示,它所呈现的物联网系统的组织可以概括为以下项目。

(1)感知层是物联网物理结构的基础层,分为两个部分:数据传输和接收,无线通信。数据传输和接收部分通过发送到上层网络的RFID、传感器技术和定位技术等技术收集目标的各种必要的、相关的信息;同时按顺序接受来自上层网络的控制命令,然后完成相应的动作。线路通信部分允许目标和目标之间的互连,以满足目标之间交换信息的一般需要。

(2)资源管理层的主要功能是统一管理和分配资源,包括初始化资源、监控资源使用、合理分配资源和协调不同资源等工作。

(3)应用层是物联网的终极立足点,物联网最终是为人们提供各种智能服务的场所,因此应用层是最终实现与人互动的地方。应用层提供了各种丰富的服务,如智能灌溉、智能环境监控、智能穿戴、智能家居、智能医疗等。

(4)物联网在目标密度上的应用往往较广,两个相邻节点之间的通信距离很短,为了降低核心功耗、避免干扰,增加通信安全性以及隐藏外部噪声,节点之间的通信往往采用多跳通信方式。或者另外设计一种新的算法来满足物联网节点通信的要求。

(5)物联网的特征决定了物联网必须结合云计算和计算这两种海洋模式,两者模式的结合才能满足其功能需求。物联网需要实现对目标的感知和应用程序的需求,以保证数据的信息性。在其应用的实际场景中,智能前端通过实时交互感知事件的发生,并进行记录,再将信息存储在云计算位于后端的本地应用程序中,以向用户提供各个方面的信息存储和处理。

物联网上的隐私安全保护主要针对来自互联网威胁的隐私,因此加强一般互联网体系结构系统的建设,优化设置网络,以实现隐私的保护。物联网系统的内部连接和层结构影响的物联网系统的安全运行,如图3所示。在物联网的应用中,有时需要同时处理和合成各种感知信息,并且不同的感知信息可以相互作用。同时,物联网应用的重点是基本信息共享,因此,同一信息存在于不同的平台,如何处理感官信息将直接影响信息的有效应用。

无线通信技术的快速、多址接入以及物联网的灵活联网结构为解决上述问题提供了理论支持和有效的技术保障,受到广泛关注和研究。其中,确保数据传输的完整性、及时性和正确性是AMI用户端LMC应用需要解决的关键问题。关键负荷控制指令的准确释放和应急监测数据的快速报告会影响整个电力系统的稳态运行,应从以下几个方面进行检测:

(1)机密性:由于大多数感知层不需要在内部进行身份验证和密钥管理,因此可以考虑在感知级别部署共享密钥。

(2)节点认证:当共享数据时,考虑到非法节点访问的可能性,需要对各个感知层的节点进行认证。

(3)密钥协议:在数据传输之前进行的预协商会话密钥。

(4)声誉评估:为了减少入侵后攻击者的损坏,通常会评估攻击者可能控制的重要感知层的节点行为。

(5)安全路由:所有感知层都有不同的安全路由技术。

1.2 信息安全模型概述

技术在安全和保障方面的重要性非常明显。这里的技术很广泛。在安全背景下,我们现在谈论的内容包括组成系统或网络的硬件、软件和固件。从安全角度来看,包括维护信息系统运行所需的技术设备和设施,信息安全机制,提供安全服务的安全机制,安全服务设施,配套基础设施,以及防火墙和入侵检测监控器等安全组件。为了实现有效的保护,保护方法应该进行重叠和分层保护,信息安全增强软件组织,如图4所示。

对于信息安全标准的一般评估,我们以CC为样本。信息技术安全评估公共标准CCITSE,简称CC ISO/IEC 15408-1,是美国、加拿大和欧洲的4个国家,共有6个国家7个组织经过协商后于1993年6月起草的,是国际标准化组织统一的结果,是目前最全面的评估标准。它由三部分组成,一是引入和一般模型,二是安全功能要求和技术要求,三是不熟练的安全认证需求以及项目开发过程。 TDD在内部模式下运行,内核模式有较高的权限要求,因此病毒程序很难破坏TDD,TDDL是TDD包,TCS是系统级进程,它为应用层和TAS面向目标的形式提供系统函数调用来封装TCM命令并为上层应用程序提供二次开发接口。

因此,通过构建包含依赖关系和各种组件与服务,以实现测量MLN组件和服务系统的值;借助MLN推理方法对组装和服务价值的新威胁的可用性进行定量预测,以快速识别被容忍或者应该立即处理的新威胁,为其提供定量基础,并且选择应对威胁的方案。这种方法可以应用在目前还很少见的这类数据的可用数据的基础设施的信息安全管理。因此,有必要提出新颖的解决方案。

2 提议的框架

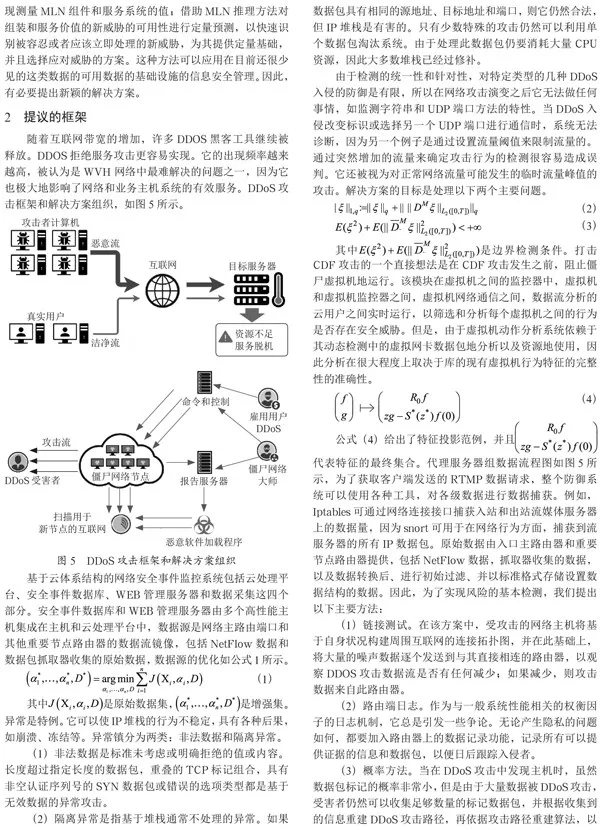

随着互联网带宽的增加,许多DDOS黑客工具继续被释放。DDOS拒绝服务攻击更容易实现。它的出现频率越来越高,被认为是WVH网络中最难解决的问题之一,因为它也极大地影响了网络和业务主机系统的有效服务。DDoS攻击框架和解决方案组织,如图5所示。

基于云体系结构的网络安全事件监控系统包括云处理平台、安全事件数据库、WEB管理服务器和数据采集这四个部分。安全事件数据库和WEB管理服务器由多个高性能主机集成在主机和云处理平台中,数据源是网络主路由端口和其他重要节点路由器的数据流镜像,包括NetFlow数据和数据包抓取器收集的原始数据,数据源的优化如公式1所示。

其中是原始数据集,是增强集。异常是特例。它可以使IP堆栈的行为不稳定,具有各种后果,如崩溃、冻结等。异常镇分为两类:非法数据和隔离异常。

(1)非法数据是标准未考虑或明确拒绝的值或内容。长度超过指定长度的数据包,重叠的TCP标记组合,具有非空认证序列号的SYN数据包或错误的选项类型都是基于无效数据的异常攻击。

(2)隔离异常是指基于堆栈通常不处理的异常。如果数据包具有相同的源地址、目标地址和端口,则它仍然合法,但IP堆栈是有害的。只有少数特殊的攻击仍然可以利用单个数据包淘汰系统。由于处理此数据包仍要消耗大量CPU资源,因此大多数堆栈已经过修补。

由于检测的统一性和针对性,对特定类型的几种DDoS入侵的防御是有限,所以在网络攻击演变之后它无法做任何事情,如监测字符串和UDP端口方法的特性。当DDoS入侵改变标识或选择另一个UDP端口进行通信时,系统无法诊断,因为另一个例子是通过设置流量阈值来限制流量的。通过突然增加的流量来确定攻击行为的检测很容易造成误判。它还被视为对正常网络流量可能发生的临时流量峰值的攻击。解决方案的目标是处理以下两个主要问题。

其中是边界检测条件。打击CDF攻击的一个直接想法是在CDF攻击发生之前,阻止僵尸虚拟机地运行。该模块在虚拟机之间的监控器中,虚拟机和虚拟机监控器之间,虚拟机网络通信之间,数据流分析的云用户之间实时运行,以筛选和分析每个虚拟机之间的行为是否存在安全威胁。但是,由于虚拟机动作分析系统依赖于其动态检测中的虚拟网卡数据包地分析以及资源地使用,因此分析在很大程度上取决于库的现有虚拟机行为特征的完整性的准确性。

公式(4)给出了特征投影范例,并且代表特征的最终集合。代理服务器组数据流程图如图5所示,为了获取客户端发送的RTMP数据请求,整个防御系统可以使用各种工具,对各级数据进行数据捕获。例如,Iptables可通过网络连接接口捕获入站和出站流媒体服务器上的数据量,因为snort可用于在网络行为方面,捕获到流服务器的所有IP数据包。原始数据由入口主路由器和重要节点路由器提供,包括NetFlow数据,抓取器收集的数据,以及数据转换后、进行初始过滤、并以标准格式存储设置数据结构的数据。因此,为了实现风险的基本检测,我们提出以下主要方法:

(1)链接测试。在该方案中,受攻击的网络主机将基于自身状况构建周围互联网的连接拓扑图,并在此基础上,将大量的噪声数据逐个发送到与其直接相连的路由器,以观察DDOS攻击数据流是否有任何减少;如果减少,则攻击数据来自此路由器。

(2)路由端日志。作为与一般系统性能相关的权衡因子的日志机制,它总是引发一些争论。无论产生隐私的问题如何,都要加入路由器上的数据记录功能,记录所有可以提供证据的信息和数据包,以便日后跟踪入侵者。

(3)概率方法。当在DDoS攻击中发现主机时,虽然数据包标记的概率非常小,但是由于大量数据被DDoS攻击,受害者仍然可以收集足够数量的标记数据包,并根据收集到的信息重建DDoS攻击路径,再依据攻击路径重建算法,以跟踪发起者。

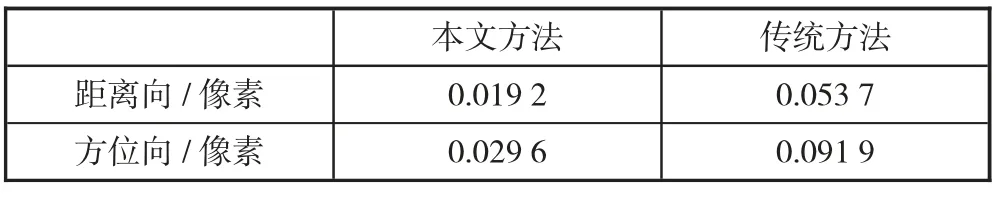

当隐私事件的概率略微波动时,便可形成隐私信息源,并且在变化之前和之后的两个隐私源的加权熵是连续的。此特征对于表征隐私信息源非常有用,因为特征的变化非常有效的。如果在一定时期内,一个人的生活规律是固定的,那么披露其个人隐私行为模式的概率分布也是相对固定的,但随着时间的推移,该人的生活规律将会出现微小的变化,揭示概率分布的行为模式的隐私也将随之发生细微变化,但在行为变化之前和之后,整体行为的加权熵是连续的。为了验证性能,我们采用表1所示的案例进行研究。

3 结 论

本文研究了基于物联网系统隐私保护和信息安全增强模型。从隐私保护的角度来看,本地信息代表个人的私人信息。整个信息不包含个人的私人信息。个人信息可以估计整个信息,但是整个信息不能重建个人信息等等。仅公开样本的整体信息不会泄露样本的隐私信息。隐私是相对的,从个人的角度来看,个人的敏感信息是私人数据,但是,从它自己的角度来看,这个群落的敏感信息是免费使用的。在本文中,我们从以下几个方面提出解决方案。

(1)请求被转发到数据更新模块中进行处理;数据更新模块根据请求类型确定在存储层和可信第三方上执行哪些操作。

(2)发送相应的操作指令,因为认证模块负责验证操作,临时数据管理模块负责对最近更新的数据进行分组,并在分组完成时通知块处理模块。

(3)对监控存储层中每个数据包的剩余数据量以及额外伪造数据进行定时恢复。在未来的研究中,我们将整合更多模型以升级当前的方法。

参考文献:

[1] SK Datta,C Bonnet. Extending DataTweet IoT Architecture for Virtual IoT Devices [J].IEEE International Conference on Internet of Things,2018:689-694.

[2] X Li,K Ma,S George,et al. Enabling Internet-of-Things:Opportunities brought by emerging devices,circuits,and architectures [J].IFIP/IEEE International Conference on Very Large Scale Integration,2016:1-23.

[3] KARANDE S S,Wang,Zheng,SADJADPOUR H R,et al. Optimal unicast capacity of random geometric graphs:Impact of multipacket transmission and reception [J].IEEE Journal on Selected Areas in Communications,2009,27(7):1180-1191.

[4] TAGHIZADEH-MEHRJARDI R,NABIOLLAHI K,MINASNY B,et al. Comparing data mining classifiers to predict spatial distribution of USDA-family soil groups in Baneh region,Iran [J]. Geoderma,2015:67-77.

[5] FRANCESCHETTI M,MINERO P,MIGLIORE MD. The capacity of wireless networks:Information-theoretic and physical limits [J].IEEE Transactions on Information Theory,2009,55(8):3413-3424.

[6] Bianchi G. Performance analysis of IEEE 802.11 distributed coordinat-eon function [J].IEEE Journal on Selected Areas in Communications,18(3):535-547.

[7] A Markus,G Kecskemeti,A Kertesz. Flexible Representation of IoT Sensors for Cloud Simulators [J].Euromicro International Conference on Parallel,2017:199-203.

[8] YE Song,Y Liu,S Fang,et al.Research on applications of the internet of things in the smart grid [J].International Conference on Intelligent Human-Machine Systems and Cybernetics,2015,2:178-181.

[9] Fei Tao. IoT-Based Intelligent Perception and Access of Manufacturing Resource Toward Cloud Manufacturing [J].Industrial Informatics,IEEE Transactions on,2014,10(2):1547-1557.

[10] F Tila,DH Kim. Semantic IoT System for Indoor Environment Control–A Sparql and SQL based hybrid model [J].Green Smart Technology,2015:678-683.

[11] Y Zhang,H Wang,Y Xie. An intelligent hybrid model for power flow optimization in the cloud-IOT electrical distribution network [J].Cluster Computing,2017:1-10.

作者简介:徐毅(1978.07-)男,汉族,陕西富平人,计算机应用专业硕士,讲师。研究方向:信息安全、专家系统。